AMD제 CPU에 탑재된 가상 머신 보호 기술에 존재하는 취약성을 악용함으로써 루트 권한의 탈취가 가능하다는 것이 밝혀졌습니다. 문제의 공격 수법을 발견한 것은 독일의 보안 연구 기관 「CISPA」에 소속된 연구팀으로, 이 공격 수법을 「CacheWarp」이라고 명명해 상세히 보고하고 있습니다.

CacheWarp

https://cachewarpattack.com/

AMD INVD Instruction Security Notice

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-3005.html

AMD 서버용 CPU "EPYC"에는 "SEV-ES"와 "SEV -SNP"와 같은 가상 머신 보호 기능이 탑재되어 있습니다. 연구팀에 의하면, 이러한 가상 머신 보호 기능에는 「가상 머신의 캐시를 낡은 상태로 되돌릴 수 있는 취약성」이 존재한다고 합니다. 공격자가 취약성을 악용하면 "이미 인증된 이전 세션을 복원하고 권한을 탈취"하는 공격이 가능해집니다.

CacheWarp에 의한 공격(루트 권한을 탈취)을 실증하는 영상입니다.

CacheWarp Demo - Bypassing Sudo Authentication - YouTube

AMD는 1세대 AMD EPYC 프로세서, 2세대 AMD EPYC 프로세서, 3세대 AMD EPYC 프로세서가 공격 영향을 받는 것으로 확인되고 있으며, 3세대 AMD EPYC 프로세서를 대상으로 펌웨어 업데이트를 제공합니다. 한편, 1세대 및 2세대 AMD EPYC 프로세서의 경우 "SEV 및 SEV-ES가 게스트 가상 머신의 메모리 무결성을 보호하도록 설계되지 않았으며 SEV-SNP를 사용할 수 없다"는 이유로 업데이트를 제공하지 않습니다.

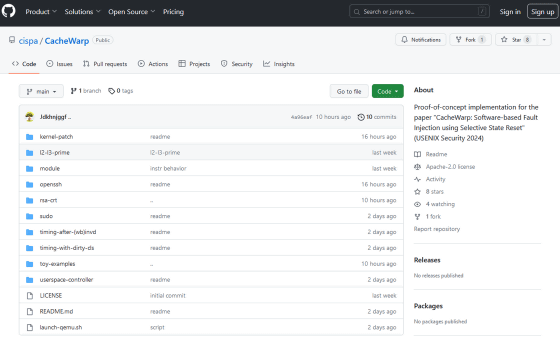

또한 연구팀은 CacheWarp의 개념 실증 코드를 아래의 GitHub 리포지토리에 공개하고 있습니다.

GitHub - cispa/CacheWarp: Proof-of-concept implementation for the paper "CacheWarp: Software-based Fault Injection using Selective State Reset" (USENIX Security 2024)

https://github.com/cispa/CacheWarp

GitHub - cispa/CacheWarp: Proof-of-concept implementation for the paper "CacheWarp: Software-based Fault Injection using Selecti

Proof-of-concept implementation for the paper "CacheWarp: Software-based Fault Injection using Selective State Reset" (USENIX Security 2024) - GitHub - cispa/CacheWarp: Proof-of-concept i...

github.com

'트렌드 이슈 · 토픽' 카테고리의 다른 글

| YouTube 광고를 16배속으로 재생하여 빠르게 넘어가는 확장 기능이 등장 (3) | 2023.11.27 |

|---|---|

| 「Monopoly Go」가 모바일 게임 역사상 가장 빠른 7개월 만에 10억 달러 수익을 달성 (77) | 2023.11.21 |

| 인터넷 트래픽의 70% 이상은 악성 봇과 사기에 사용 (0) | 2023.11.21 |

| 문화재 보호에도 활용되는, '유산을 3D 스캔하여 보존하는 기술'의 진보 (59) | 2023.11.17 |

| 오픈 소스 3DCG 제작 소프트웨어 "Blender 4.0"이 정식 출시 (1) | 2023.11.17 |

| 중국 대학이 세계 최초로 "대역폭 1.2Tbps의 초고속 차세대 인터넷 백본"을 구축했다고 발표 (1) | 2023.11.17 |

| CPU 퍼포먼스를 약 33% 향상시키는 「패시브 염수 냉각」이란? (103) | 2023.11.15 |

| 펜의 움직임을 카메라로 포착해 돌바닥에서도 사용 가능한 스타일러스 펜 「D-POINT」 (3) | 2023.11.15 |