Microsoft 검색 엔진 Bing에서 검색 결과를 변경하거나 Teams, Outlook, Microsoft 365 등에서 다른 Bing 사용자의 개인 정보에 액세스 할 수 있는 취약성이 발견되었습니다.

취약점은 이미 수정되었지만, 메일 및 문서 내용이 공개되었을 가능성이 지적되었습니다.

BingBang: AAD misconfiguration led to Bing.com results manipulation and account takeover | Wiz Blog

BingBang: AAD misconfiguration led to Bing.com results manipulation and account takeover | Wiz Blog

How Wiz Research found a common misconfiguration in Azure Active Directory that compromised multiple Microsoft applications, including a Bing management portal

www.wiz.io

Microsoft exploit could control Bing search results and Office 365 data - The Verge

Microsoft exploit allowed access to private Office 365 data

It could also have been used to manipulate live Bing search results.

www.theverge.com

보안 회사 Wiz Research에 따르면 Microsoft의 클라우드 컴퓨팅 플랫폼인 Azure에 설정 실수가 있어서, 공격자가 Bing을 침해해, Azure 유저라면 누구나 인증 없이 애플리케이션에 액세스 할 수 있는 상태가 되었었다는 것.

Microsoft는 Azure 시스템에 Azure Active Directory(Azure AD)라는 자체 싱글 사인온(SSO) 서비스를 도입했습니다. Azure AD는 단일 테넌트, 멀티 테넌트, 개인 계정 또는 후자의 두 가지 조합 등 서로 다른 유형의 계정 액세스를 제공하지만, 단일 테넌트 애플리케이션에서는 동일한 테넌트 사용자만 앱의 OAuth 토큰을 발급합니다. 반면 멀티 테넌트 애플리케이션에서는 모든 Azure 테넌트가 OAuth 토큰을 발행할 수 있습니다. 따라서 앱 개발자는 코드 내에서 토큰을 검사하여 로그인할 수 있는 사용자를 확인해야 합니다.

Azure App Services 및 Azure Functions의 경우 사용자가 버튼을 클릭하기만 하면 인증 기능을 추가할 수 있습니다. 애플리케이션 소유자에게는 언제나 부드러운 프로세스처럼 보이지만, 이 서비스는 토큰의 유효성을 보장하며, OAuth 클레임에 의해 사용자의 신원을 확인하고, 그에 따라 액세스를 프로비저닝 하는 행위에 대한 책임이 애플리케이션 소유자에게 있다는 것이 분명하지는 않습니다.

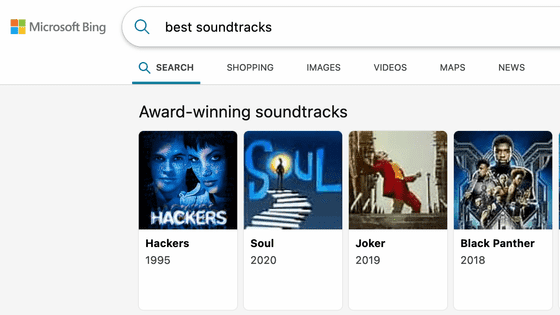

거기서 발생하는 것이, 설정이나 검증의 실수가 다발하는 문제입니다. 보안 기업인 Wiz Research가 조사한 바에 따르면, Microsoft 자신이 설정 실수의 함정에 빠져 버리고 있어, 중요한 애플리케이션 취약성을 품은 채로 인터넷상의 모든 사람에게 공개해 버렸다는 것이 밝혀졌다고 합니다. 그중 하나가 "bingtrivia.azurewebsites.net"이라는 도메인이었습니다. Wiz Research의 연구자가 자신의 Azure 계정을 사용하여 이 앱에 로그인했을 때 Bing의 실시간 검색 결과를 제어할 수 있는 콘텐츠관리 시스템을 발견했습니다. 그리고 이 연구자가 시스템을 변경하자 자신이 설정한 영화를 Bing 검색 결과의 추천란에 표시시킬 수 있었다는 것.

Biztrivia.azurewebsites.net 페이지에 접속했던 사람은 누구나 Bing 검색 결과를 조작하여 오보 및 피싱 캠페인을 배포할 수 있었을 가능성이 있다고 Wiz Research는 강조합니다.

또한 Wiz Research가 Bing의 "작업" 섹션을 조사한 결과 유사한 취약점을 이용하여 다른 사용자의 Microsoft 365 데이터에 액세스 하고 Outlook 메일, 캘린더, Teams 메시지, SharePoint 문서, OneDrive 파일을 유출시키는 것이 가능했었다는 것도 알았습니다. 실제로 이 취약점을 활용하여 타인의 편지함 메일을 읽는 실험에 성공했음을 보여줍니다.

동일한 취약점이 Mag News, Contact Center, PoliCheck, Power Automate Blog, Cosmos 등 Microsoft 클라우드의 1천 개 이상의 앱과 웹사이트에서 발견되었습니다.

이 취약점에 대하여 Microsoft는 Bing의 AI 기반 채팅 기능을 출시하기 며칠 전에 패치를 적용했습니다. Wiz Research는 2월 25일에 다른 영향을 받는 응용 프로그램들에 대해 신고했으며, Microsoft는 3월 20일에 보고된 모든 문제를 해결했다고 발표했습니다. 또한 Microsoft는 향후 구성 오류의 위험을 줄이기 위해 추가 변경을 수행했다고 말했습니다.

Wiz Research는 취약점 패치가 적용되기 전에 악용된 증거는 없지만, AzureAD 로그에서 이전 활동에 대한 모든 세부 정보를 확인할 수는 없기 때문에, 이 문제가 수년 동안 악용되고 있었을 가능성이 있다고 주장하고 있습니다. Wiz Research는 Azure AD 애플리케이션을 사용하는 조직에서는, 보안 침해를 나타내는 의심스러운 로그인이 없었는지 애플리케이션 로그를 확인해 볼 것을 권장하고 있습니다.

'트렌드 이슈 · 토픽' 카테고리의 다른 글

| 곰돌이 푸우를 때리는 대만 흑곰 와펜의 판매가 급증 (0) | 2023.04.13 |

|---|---|

| "공공 스마트폰 충전 스테이션을 사용하지 마십시오"라고 FBI가 경고 (0) | 2023.04.12 |

| 10대 소녀가 피타고라스 정리의 새로운 증명을 발표하고 '가장 아름다운 증명'으로 평가됨 (0) | 2023.04.11 |

| 다크웹 'Genesis Market'이 폐쇄되고, 119명이 체포 (0) | 2023.04.07 |

| 불과 1.8미터로 이륙하는 항공기 "STOL"의 영상이 압권 (0) | 2023.03.27 |

| 부정적이고 감정적인 제목의 인터넷 기사는 클릭하기 쉽다는 연구 결과 (0) | 2023.03.21 |

| Meta가 1만 명의 인력을 추가로 삭감한다고 발표 (0) | 2023.03.16 |

| 데이터분석에 의하면 SVB 뿐만 아니라 562개의 은행이 이미 파산 (0) | 2023.03.14 |